ANONIMATO

El anonimato y el cifrado son dos conceptos relacionados pero no iguales. El Anonimato garantiza que nunca nadie pueda saber quién eres en el mundo presencial y es una necesidad para muchos activistas (especialmente para aquellos que luchan en países o entornos muy hostiles en los que puede peligrar su vida o la de sus familiares).

Para garantizar el anonimato hay que desviar el tráfico de la red a través de Proxies Anónimos que ocultan el origen de las peticiones de páginas web de tal manera que no se puede saber quién ha accedido a cierta web o quién ha escrito un post o comentario. No es nada fácil conseguirlo de forma eficaz y fluida pero con un poco de esfuerzo podrás conseguirlo.

NOTA

La mayoría de las técnicas expuestas a continuación están encaminadas a ocultar el origen de las comunicaciones, o evitar que se pueda relacionar tráfico y mensajes con detalles identificativos personales (p.e. nombre, IP, localización, etc.). Pero no olvides que en gran medida tu identidad en la red no es una relación con aspectos de tu cuerpo físico, sino la posición que ocupas en una red social. A menudo, aunque tu identidad en ciertas capas de redes sociales estén bien protegidas, se puede averiguar tu identidad por mero análisis topológico (p.e. aunque los datos de tu perfíl y tu nombre en facebook protejan tu anonimato, la posición que ocupas en tu red social delata tu identidad). Para comprender un poco mejor este asunto lee este artículo sobre cómo pudieron identificar a toda una serie de personas con análisis topológico de redes comparando twitter con flickr.

Anonimato en el correo electrónico

Todo correo electrónico (incluido el que se envía por webmail: gmail, hotmail, etc.) lleva consigo la IP de quien envió el correo electrónico y esta IP puede relacionarse fácilmente con la localización y el nombre de la persona que contrata la línea (aunque para saber el nombre de la persona hace falta una orden judicial).

Cómo enviar correos anónimos

Navegación anónima en la red

IMPORTANTE

La única opción fácil y realmente segura de usar anonimamente un navegador es instalando Tor Bundle

El navegador web se ha convertido en la principal interfaz del ciberespacio. Si quieres garantizar tu anonimato debes usar software libre, Firefox es el más completo y ofrece muchas herramientas para garantizar el anonimato. Lo primero que tienes que hacer es configurar las preferencias de privacidad. Firefox también permite que navegues de forma privada con una opción rápida que no guarda el historial, ni las cookies (pequeños paquetes de información que dejan las páginas web en tu ordenador). Pero nada de esto impedirá que terceras personas sepan que has visitado cierta página. Cuando navegamos por internet los servidores obtienen información que puede identificarte, en concreto tu dirección IP. La mejor forma de ocultar tu IP es usar un proxy (una máquina intermedia que oculte tu IP original). Existe un plugin de firefox que te permite usar y configurar proxies de forma sencilla: FoxyProxy. Instalatelo ahora mismo ;-)

El problema es encontrar un servidor proxy que funcione y sea fiable. Puedes usar una conexión VPN (ver más abajo) o usar un proxy sólo para Firefox.

Pero debes ocultar también mucha información que tu navegador da a los servidores de páginas web. Para ofuscar esta información debes usar Privoxy:

$ sudo aptitude install privoxy

Ahora vas a la configuración de FoxyProxy y añades el siguiente proxy: direccion 127.0.0.1 (esta es tu máquina), puerto 8118, y activas las opciones "SOCKS proxy?" y "SOCKS v4/4a". A partir de ahora tu tráfico se redirigirá hacia tu máquina y de allí a privoxy (que está configurado por defecto para darte salida por el puerto 8118).

Ahora ya puedes combinar privoxy con otra herramienta que va a ofuscar tu IP de verdad, se trata de TOR (ver más abajo). Tor te ofrece una red de servidores que, saltarás de una a otra borrando tus rastros de IP hasta que salgas de la red TOR para acceder a una web.

La combinación entre TOR y privoxy o polipo te da un anonimato bastante seguro, pero la salida de TOR puede estar comprometida, puede hacerte ataques de man-in-the-middle. Osea no hagas cosas como consultar tu cuenta de correo via web ;-)

Para asegurarte una navegación realmente segura, además de TOR se recomiendo combinarlo con I2P2

Los siguientes addons o plugins de Firefox son "obligatorios" si quieres proteger tu anonimato incluso usando TOR y I2P2:

https://addons.mozilla.org/addon/722 no script

https://addons.mozilla.org/es-ES/firefox/addon/5207/ cs lite

https://addons.mozilla.org/sv-SE/firefox/addon/2275/ tor buttom

https://addons.mozilla.org/es-ES/firefox/addon/953/ ref control

https://addons.mozilla.org/en-US/firefox/addon/6623/ better privacy

https://addons.mozilla.org/en-US/firefox/addon/59/ user agent switcher

https://addons.mozilla.org/en-US/firefox/addon/1237/ quick java

https://www.eff.org/https-everywhere https everywhere

https://addons.mozilla.org/en-US/firefox/addon/scroogle-ssl-search/ scroogle scape

o directamente instala el mejor kit... https://addons.mozilla.org/en-US/firefox/collections/theparadox/paranoia/

Cómo crear un perfil especial de Firefox para anonimato

No es mala idea tener un perfil de navegación especialmente asegurado ya que en muchos casos el anonimato y la seguridad en la navegación web puede rebajar la funcionalidad y puede que dejes de usar los plugins de anonimato para tareas cotidianas. Cuando arrancas el navegador se carga la configuración por defecto con los archivos que tienes en (normalmente) en la carpeta .mozilla-firefox en tu home: /home/NOMBRE_USUARIO/.mozilla-firefox. Para crear un segundo perfil y activarlo lo primero es matar todos los procesos de firefox y ejecutar firefox con la opción -ProfileManager desde la línea de comandos:

$ sudo killall firefox* $ firefox -ProfileManager

Creamos el perfil anónimo (nombre del perfil "anon") y le decimos que use la .anon/mozilla-profile/ como carpeta propia (esta carpeta la podemos usar además para guardar otras configuraciones). El problema es que seguramente ahora firefox arranque por defecto con ese perfil, y nosotras queremos usar nuestro perfil normal en nuestra vida cotidiana. Así que volvemos a $ firefox -ProfileManager y seleccionamos Default (que seguramente fuera nuestro perfil normal). Fijaros que hemos dejado por defecto la opción de no preguntar al principio. Mejor así porque vamos a crear un enlace directo para arrancar el perfil anonimo directamente y dejar el otro por defecto. Con el siguiente comando podremos arrancar directamente el perfil anónimo:

$ firefox -P anon --no-remote

Si nos da problemas el nuevo perfil, seguramente el problema se solucione si borramos los siguiente archivos:

$ cd .anon/mozilla-profile $ rm compreg.dat extensions.cache extensions.ini extensions.rdf pluginreg.dat

Para facilitar aún más la cosa podemos crear un icono para lanzar nuestro perfil anonimo. Vamos a nuestra barra de herramientas (donde tengamos las aplicaciones que lanzamos comun mente) en un espacio vacío hacemos click con el botón derecho y añadimos Lanzadera de Aplicación Personalizada con el comando de arriba: "firefox -P anon --non-remote". El problema es si antes de lanzar el firefox a secas lanzamos el perfil anon, si después lanzamos firefox a secas va a arrancar otra instancia del perfil anon. Para evitar esto el botón de firefox en la barra de herramientas tiene que lanzar el comando: "firefox -P default --no-remote" para ello vamos encima de dicho botón, click con el botón izquierdo del ratón, vamos a Propiedades y sustituimos el comando Firefox por "firefox -P default --no-remote".

NOTA

Una vez que tenemos el perfil especial anon, tenemos que instalar todos los plugins y hacer las configuraciones apropiadas, el perfil arrancará la primera vez un firefox sin ningún plugin.

_________________________________________________________________________

TOR:

TOR es una red de proxies que se insertan entre tú y el servidor al que te conectes. La comunicación circulará saltando de un nodo de TOR a otro de forma cifrada de tal manera que es imposible saber a dónde estás accediendo, incluso aunque alguno de los nodos intermedios de TOR esté comprometido.

Tor también es conocido como Onion Routing (enrutado de cebolla) por las capas intermedias que introducen. A través de tor se puede acceder a páginas de dominio de nivel superior terminado en .onion.

IMPORTANTE

YA NO SE RECOMIENDA USAR TO BUTTON es mejor que uses Tor Bundle

NOTA IMPORTANTE

TOR no va a a hacer anónimo automáticamente todo tu tráfico, tienes que usar y configurar programas que estén preparados para ello. Para conseguir el máximo anonimato con TOR tendrás que tomar algunas medidas adicionales de seguridad y renunciar a algunas cosas como Java, Flash, ActiveX, RealPlayer, Quicktime o los plugins de PDF de Adobe. Todos estos plugins pueden revelar información que te identifica. Cuidado con las cookies, también pueden revelar información sensible y por eso es recomendable que las borres. Lee la lista completa de Warnings después de instalar Tor. Es buena costumbre tener un navegador aparte (u otro perfil de Firefox, p.ej) configurado de forma segura con Torbutton y el resto de extensiones necesarias (ver sección de navegación anónima y segura) para usar sólo para propósitos relacionados con la navegación anónima.

TOR Bundle: navega con TOR sin instalaciones

Si quieres navegar de forma anónima con Tor sin instalar ningún software en la máquina a la que tienes acceso, puedes usar Tor browser bundle. Los pasos que tienes que seguir son los siguientes:

Descargar el software, será un fichero tar.gz para Linux, o un ejecutable para Windows.

Descomprimir el fichero tar.gz en caso de usar Linux.

No te olvides de verificar el fichero siguiendo las instrucciones de torproject.org (si tienes tu conexión intervenida podrían haberte colado una versión maligna de Tor).

Desgraciadamente las instrucciones de cómo verificar la autenticidad del programa son malísimas, aquí van las nuestras (recuerda descargar siempre las aplicaciones desde la web original de tor, y que se vea bien en el navegador que el https está verificado, no te fies de otros enlaces):

Descarga el programa desde torproject.org y descarga también la firma (aparece entre paréntesis debajo del botón de descarga tal que así (sig) con en enlace a un archivo .asc). Probablemente tu navegador abra directamente el archivo porque es un archivo de texto, así que guardalo en la misma carpeta en la que has guardado el tar.gz de torbundle

Importa la clave de Eric

gpg --keyserver hkp://keys.gnupg.net --recv-keys 0x63FEE659

Comprueba la clave

gpg --fingerprint 0x63FEE659

Debería de salirte lo siguiente:

pub 2048R/63FEE659 2003-10-16 Key fingerprint = 8738 A680 B84B 3031 A630 F2DB 416F 0610 63FE E659 uid Erinn Clark <erinn@torproject.org> uid Erinn Clark <erinn@debian.org> uid Erinn Clark <erinn@double-helix.org> sub 2048R/EB399FD7 2003-10-16

Ahora entra en la carpeta en la que hayas descargado torbundle y su firma y ejecuta el siguiente comando:

gpg --verify NOMBRE_ARCHIVO_TOR.asc NOMBRE_ARCHIVO_TOR.tar.gz

Ejecutar el script start-tor-browser (o lanzar el .exe en Windows) que se encuentra dentro del directorio tor-browser_en-US. Al ejecutar este script arrancará un navegador, namoroka, a través del cual puedes navegar anónimamente. Para lanzar el programa sólo tienes entrar en la carpeta de tor y ejecutar este comando desde la terminal:

$ ./start-tor-browser

Todo esto te servirá para navegar con Firefox a través de TOR, pero no para otros programas (p.e. mensajería instantánea, o ssh). Para ello tendrás que Torificar, es decir, redirigir el tráfico de cada programa a la red TOR.

https://www.torproject.org/download/download.html.en download/descargar

https://www.torproject.org/dist/manual/short-user-manual_es.xhtml manual de usuario...

__________________________________________________________________________

TOR relay: participa en la red TOR siendo un nodo más

Participa en la red Tor convirtiéndote en uno de los nodos intermedios: Instrucciones para ser un relay de Tor. Puedes usar el programa Vidalia para configurar tu ordenador como relay (nodo intermediario de TOR).

Si te encuentras con dificultades para configurar de forma automática la redirección de puertos, consulta la web portforward.com donde encontrarás mucha información de todo tipo de routers. Busca el tuyo y ahí encontrarás la información necesaria para el redireccionamiento.

Además ponen a disposición una herramienta (Portcheck) que te ayuda a comprobar y asegurarte de que realmente has configurado bien el router. Te servirá para saber seguro si la configuración es correcta y desde la red Tor van a poder conectar a tu nodo.

http://www.torproject.org/docs/tor-doc-relay.html.en instrucciones tor relay.

https://www.torproject.org/projects/vidalia.html.en vidalia.

http://portforward.com/ verificador de router

http://portforward.com/help/portcheck.htm portcheck...puertos .

___________________________________________________________________________

I2P2

Si Tor es un tipo de Onion Routing (enrutado de cebolla), I2P2 es un tipo de Garlic Routing (enrutado de ajo). El sistema es parecido al de TOR, aunque está menos desarrollado y está más centrado en compartir archivos. En la página de I2P2 encontrarás una comparativa entre TOR y I2P2. Una de las diferencias fundamentales es que I2P2 está programado en Java y requiere tener Java instalado. Por lo demás la arquitectura de I2P2 está diseñada de forma que, en principio, es menos vulnerable a ataques: enrouta de forma diferente cada paquete (en lugar de cada conexión como hace TOR) y el camino de ida y de vuelta son distintos.

Primero entiende cómo funciona i2p2 leyendo esta introducción al funcionamiento de I2P2 (en inglés) y versión reducida en castellano.

Sigue las instrucciones de instalación y configuración de I2P2. Para Ubuntu es tan fácil como

$ sudo apt-add-repository ppa:i2p-maintainers/i2p $ sudo apt-get update $ sudo apt-get install i2p

Ya puedes lanzar i2p (no se recomienda hacerlo como root):

$ i2prouter start

Ya tenemos el i2prouter funcionando como demonio. Ahora abre una pestaña de un navegador y comprueba que funciona visitando la siguiente dirección

http://127.0.0.1:7657/

Aquí podras configurar diversos servicios de i2p, la interfaz es fácil de usar pero i2p da muchas posibilidades y es fácil que te pierdas. FALTA COMPLETAR CON LA CONFIGURACIÓN MÁS IMPORTANTE (navegación, IRC, mail...)

http://www.i2p2.de/ descargar.download

http://www.i2p2.de/how_intro.html introduccion al i2p2

http://www.i2p2.de/download.html linux ubuntu

__________________________________________________________________________

Anonimato en los chat

Los chat irc (Internet Relay Chat) son una herramienta muy usada entre hacktivistas. Sin embargo si no tomas medidas, cada vez que entras en un canal o alguien mira en tu información de usuaria puede encontrar tu IP directamente (recuerda que también puede haber gente en modo invisible en un canal espiando dicha información). Para evitarlo puedes ejecutar el siguiente comando:

/mode TU_NICK +x

Pero este comando no funciona en freenode y otros servidores. Para conseguir que desaparezca tu IP en Freenode tienes que contactar con los administradores y pedirles que te hagan un "cloak". Para ello lo primero es seguir estas instrucciones para registrar tu nombre. Después tendrás que contactar con un administrador. Para ello ejecuta:

/stats p

Ahora veremos una practicas realizadas en clase.

1. Descargar la versión de Firefox de internet

2. Buscar los plugins o firecats:

a. Show Ip

b. Foxyproxy

3. Instalar los componentes al navegador

4. Utilizar un servicio para obtener listas de proxys anónimos y configurar dichos proxys en el Foxyproxy

5. Realizar pruebas con diferentes proxys, minimo 5 proxys de diferentes países, verificando conectividad y rapidez en el servicio.

Entramos a la lista de proxys para escoger uno para configurarlo

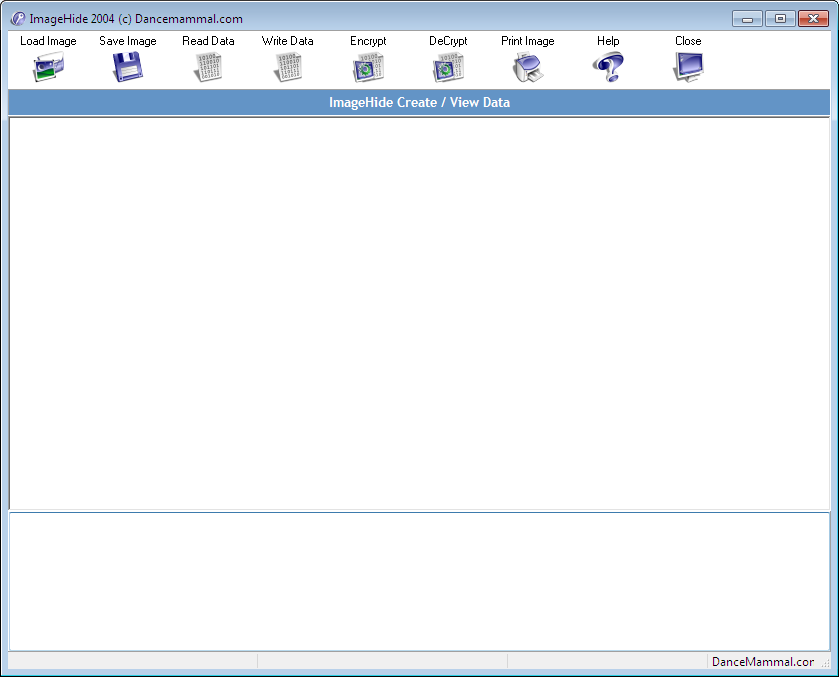

Al darle click en opciones nos sale esta pantalla donde escogemos añadir nuevo proxy.

Aquí escribimos la dirección del proxy y el puerto a configurar.

Se selecciona el proxy a utilizar y se prueba entrando a navegar

Aquí vemos que estamos navegando por el proxy de Rusia.

ANONYMOUSE

Cada vez que una persona accede a Internet, ya sea desde su hogar o desde una PC ajena, está enviando y recibiendo información por Internet, la cual puede ser usada por algún método por terceros.

Para evitar, por ejemplo, que otras personas sepan nuestra dirección de IP, se puede usar algún software o aplicación web que nos permita disfrazar dicha numeración para que ni siquiera puedan saber nuestro país de residencia original.

Una de las herramientas web que recomiendo en estos casos es Anonymouse.org, una sencilla aplicación con la cual podemos acceder a cualquier página web de forma anónima, sin dejar rastros y sin mostrar información verdadera.

Lo bueno de Anonymouse.org es que no presenta dificultad alguna. De hecho, si vamos a utilizarla notaremos que una vez dentro de la web, solo hará falta teclear la web a la que queremos ingresar dentro de un campo que se indica en la interfaz de la aplicación.

Con esto hecho, Anonymouse.org comenzará a mostrar la web a la que ingresaste, pero enviando información falsa que te permitirá mantenerte en el anonimato. Lo que es probable, es que notes que la velocidad de carga y navegación se relentece un poco, algo normal ya que aumentan la cantidad de procesos necesarios.

TOR

¿Qué es Tor?

Tor es una aplicación que toma los datos que entran y salen a través de tu conexión a Internet y los hace pasar a través de un circuito de servidores repartidos por todo el mundo. Eso consigue que tu tráfico se vuelva totalmente anónimo.

La red de Tor, en la que cualquiera puede participar como nodo voluntario, consta de más de 4.000 máquinas repartidas por decenas de países de todo el mundo. Esta cantidad de nodos garantiza anonimato y conectividad para los usuarios de Tor.

¿Qué significa Tor?

Tor no hace referencia al dios nórdico del trueno, sino que es un acrónimo para The Onion Router, el “enrutador cebolla”. La referencia se debe a la estructura de la red usada por Tor, que consiste en varias capas de cifrado que protegen los datos.

El proyecto Onion Router fue financiado originalmente por el gobierno de los Estados Unidos, y se desarrolló en los laboratorios de investigación de la marina de los EEUU. A día de hoy, Tor recibe financiación de diversas fuentes, como empresas y ONGs.

¿Para qué se usa Tor?

Tor se usa cuando se desea impedir que una actividad en Internet se pueda relacionar con la persona que la lleva a cabo. Tor crea anonimato en la red. Este anonimato puede ser aprovechado para las finalidades más diversas.